Cos’è Zero Trust?

I modelli di rete tradizionali sono generalmente progettati con soluzioni chiamate Castle e Trench per prevenire attacchi esterni. Per questo motivo l’accesso esterno è difficoltoso, ma quando c’è la possibilità di accedere alla rete è possibile navigare liberamente all’interno della rete interna. In altre parole, quando attraversi il fossato ed entri nel castello, puoi facilmente entrare nella stanza del Re e da lì puoi passeggiare per la sala da pranzo. In questo modello, nessuno ti chiederà perché sei lì.

Per descrivere Zero Trust in modo divertente, posso dire che si tratta di un modello che adotta il principio del “Non fidarti nemmeno di tuo padre”. Ciò significa che chiunque tenti di accedere alle risorse della rete, indipendentemente dal fatto che si trovi all’interno o all’esterno della rete, è soggetto a verifica nell’ambito dello zero trust.

Esistono alcuni principi base per la sana attuazione di tali verifiche.

Quali sono i principi di base di Zero Trust?

- Monitoraggio e verifica continui: Verifica l’identità del dispositivo (MAC ID), nonché l’identità e i privilegi dell’utente. Le sessioni e le connessioni vengono interrotte periodicamente. In questo modo lo scopo è ripetere il passaggio di verifica quando si desidera connettersi nuovamente, poiché la sessione e la connessione andranno perse anche se lo schermo del computer rimane aperto.

- Privilegi: L’obiettivo è accedere a quante più informazioni di cui un utente avrà effettivamente bisogno. Poiché il personale contabile non ha bisogno di accedere ai documenti tecnici e il personale tecnico non ha bisogno di accedere ai dati contabili, i diritti di accesso sono limitati a seconda delle regioni in cui sono necessari. Toccherò nuovamente questi poteri nella fase Micro Partitioning.

- Controllo dell’accesso al dispositivo: Sebbene vengano forniti nomi utente e password speciali per l’accesso degli utenti, è anche importante controllare la sicurezza del dispositivo connesso. La policy di controllo dell’accesso ai dispositivi copre passaggi di controllo come il numero di dispositivi diversi che accedono alle reti, se ciascun dispositivo è autorizzato e l’assicurazione che questi dispositivi non violino la sicurezza.

- Micropartizionamento: Le zone di sottorete sicure vengono create appositamente per le diverse sezioni della rete. Le reti che si formano dopo la segmentazione sono chiamate microsegmenti. In ciascuna regione vengono archiviati i dati dei singoli dipartimenti e si mira a concedere autorizzazioni speciali solo alle aree necessarie agli utenti interessati. In questo modo gli utenti o i programmi che hanno accesso a una di queste sottoreti non potranno accedere ad altre regioni senza un’autorizzazione separata.

- Prevenire il roaming gratuito all’interno della rete: A causa di un punto debole in una sezione, non è possibile accedere ad altre microsezioni. È facile individuare l’utente vulnerabile e l’utente interessato può essere messo in quarantena per impedire la navigazione all’interno della rete.

- Autenticazione a più fattori (MFA): È il passo più importante del modello Zero Trust. Un utente deve eseguire più passaggi di verifica per verificare la propria autorità. Ad esempio, nome utente e password non sono sufficienti per connettersi alla rete aziendale, accedere alla VPN, accedere alla posta elettronica o accedere ai programmi condivisi utilizzati all’interno dell’azienda. Oltre alla password, speciali password monouso, chiamate 2FA (Two-Step Verification), vengono utilizzate nelle applicazioni 2FA come Google Authenticator, DUO o in un SMS inviato al telefono e vengono rinnovate periodicamente. Al livello successivo, può essere sottoposto ad approvazioni biometriche (Retina, impronta digitale, palmo, ecc.). In questo modo si impedisce in larga misura l’accesso non autorizzato.

Quali sono esempi di scenari d’uso per Zero Trust?

- Se hai dipendenti che lavorano da remoto, puoi applicare il modello Zero Trust oltre all’accesso VPN, invece di garantire piena autorità alla rete aziendale attraverso un canale VPN comune. In questo modo è possibile garantire il controllo degli accessi e creare un insieme sicuro per tutte le sezioni della rete.

- Se nel tuo ufficio utilizzi determinate applicazioni (Slack, Google Drive, programmi Office, ecc.) e non è necessario installare costantemente software aggiuntivo, puoi utilizzare applicazioni che forniscono il controllo delle directory basato su cloud come Jumpcloud e Okta. In questo modo è possibile definire le applicazioni che devono essere installate specificatamente per ciascun gruppo di utenti. Se è necessario installare un software speciale per un utente, questo software può essere installato specificatamente per l’utente da un utente con autorità di amministratore. In questo modo è possibile impedire l’installazione di software vulnerabile.

- Ogni nuovo utente è pronto per connettersi al sistema più velocemente perché disponi di una struttura precedentemente preparata. In questo modo è possibile abbreviare sia il processo aziendale che i tempi di adattamento dell’utente al sistema.

Ci sono degli svantaggi di Zero Trust?

- Costo alto: Le licenze per i dispositivi e i software che il modello Zero Trust utilizzerà per rafforzare la sicurezza dell’infrastruttura di rete rappresenteranno un investimento costoso.

- Problemi di incompatibilità: Alcune applicazioni mancanti potrebbero non funzionare secondo la struttura Zero Trust. Ad esempio, richiede l’autorità di amministratore e potrebbe non supportare l’autenticazione a più fattori. Sono necessari studi di compatibilità per garantire la sicurezza e la compatibilità operativa di questi software.

- Esperienza utente: Gli utenti potrebbero voler accedere a tutti i dati il più rapidamente possibile. Ulteriori passaggi di verifica possono essere complicati e irritanti a cui abituarsi gli utenti. Naturalmente, gestire bene questo processo e spiegare perché queste verifiche sono necessarie sarà un passo importante nel processo di transizione.

- Formazione del personale: Tutto il personale deve avere familiarità con le politiche e le procedure di sicurezza stabilite. È necessario fornire una formazione regolare sulla consapevolezza delle minacce informatiche e sulle verifiche applicate durante tutto il processo di adattamento alla struttura Zero Trust.

- Autorizzazioni vaghe: Un utente potrebbe aver bisogno di accedere a più di un segmento di rete. Anche in questo caso l’autorizzazione dell’intera rete può aumentare la possibilità di una vulnerabilità. Per questo motivo le autorizzazioni devono essere predisposte con attenzione e gli accessi devono essere costantemente controllati.

Come funziona Zero Trust?

Nozioni di base su Zero Trust

| Limitare l’accesso | Mantenere l’accesso alle risorse digitali al minimo per limitare l’impatto di potenziali attacchi. |

| Presunzione di violazione | Garantisci la sicurezza tra i segmenti e le risorse della rete come se fossero compromessi. |

| Verifica sempre | Verifica attivamente l’identità e l’integrità di tutti i tentativi di accesso, anche all’interno della tua rete. |

| Monitora tutto | Monitora l’integrità del dispositivo, lo stato di sicurezza e altri parametri necessari per valutare il rischio. |

| Politica dinamica | Consenti, nega o blocca l’accesso in base ai dati disponibili e a policy informate. |

Innanzitutto, è importante comprendere che lo zero trust non è un tipo di implementazione o una funzionalità specifica. Perché Zero Trust è una strategia generale composta da varie misure di sicurezza. Il principio di base del modello di sicurezza Zero Trust è che tutti gli utenti, i dispositivi e i servizi (compresi quelli sulla propria rete) vengono trattati come una potenziale minaccia.

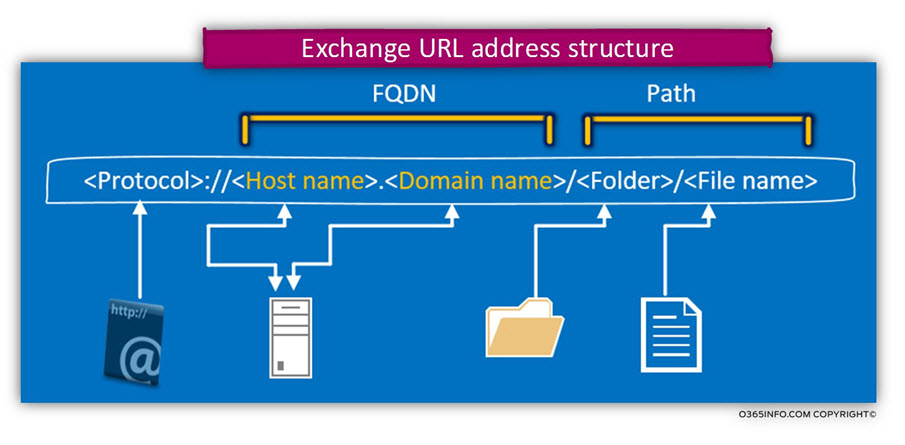

Naturalmente, il primo passo per proteggere l’autenticazione è sapere chi fa parte della tua rete e a quali sistemi è consentito accedere. Pertanto, la gestione delle identità e degli accessi, che aiuta le aziende a tenere traccia degli account utente e delle autorizzazioni, è una parte importante del quadro Zero Trust.

Supponiamo che un utente stia tentando di accedere a una risorsa sulla tua rete. Per verificare se la persona dietro il dispositivo è davvero chi afferma di essere, deve prima dimostrare la propria identità utilizzando l’autenticazione sicura a più fattori (MFA). Tuttavia, il modello Zero Trust continua a monitorare l’attività degli utenti anziché garantire l’accesso all’intera rete sulla base di questo unico controllo. Per accedere a risorse aggiuntive, potrebbero dover sottoporsi a controlli ripetuti o crescenti, a seconda dell’analisi dei rischi eseguita dietro le quinte e del livello di sicurezza definito per sistemi specifici.

Uno dei principali vantaggi della sicurezza Zero Trust è la sua flessibilità nell’adattarsi a diverse situazioni. L’accesso ai sistemi può essere concesso, negato o limitato in base a un contesto specifico, come la posizione dell’utente o il livello di patch del dispositivo. Ad esempio, è possibile impostare una policy che consenta agli utenti che accedono al server aziendale da casa di leggere, ma non di modificare, determinati file.

Per garantire che questi controlli di accesso non possano essere aggirati, il modello di sicurezza Zero Trust include anche misure come la sicurezza degli endpoint, il monitoraggio della rete e la crittografia dei dati (sia a riposo che in movimento). In molti casi la rete è suddivisa anche in segmenti più piccoli, ciascuno protetto da un firewall di ultima generazione. A seconda dell’implementazione specifica di Zero Trust, sono necessari diversi strumenti e soluzioni software per supportare questo livello di sicurezza.

Come implementare Zero Trust?

Zero Trust si riferisce a un approccio generale alla sicurezza della rete piuttosto che a un prodotto specifico, quindi non esiste una soluzione valida per tutti che sia possibile acquistare e installare. Invece, zero trust comprende una varietà di diverse misure di sicurezza e migliori pratiche. Anche la struttura sottostante della tua rete gioca un ruolo importante nella gestione dell’accesso alle risorse sensibili. Pertanto, il concetto è noto anche come architettura zero trust (ZTA) o architettura di rete zero trust (ZTNA) .

Poiché ogni rete è diversa, l’accesso Zero Trust deve essere adattato alla struttura e alle esigenze specifiche della tua organizzazione. Per preparare la transizione al modello Zero Trust, è importante tenere conto di fattori quali i flussi di utenti e dati, l’ubicazione delle risorse sensibili e le potenziali vulnerabilità come i sistemi esposti a Internet.

1. Mappatura della tua rete

Il primo passo nell’implementazione della sicurezza Zero Trust è fare un inventario di tutti gli utenti, dispositivi e servizi che fanno parte della tua infrastruttura digitale. Spesso il metodo di mappatura rivela vulnerabilità che devono essere eliminate immediatamente, come account orfani o interfacce inutilizzate.

Una volta ottenuto un elenco accurato di tutti gli utenti e le risorse della rete, il passaggio successivo è determinare chi ha bisogno di accedere a quali sistemi e progettare una politica di sicurezza basata sull’accesso con privilegi minimi.

2. Pianificazione e priorità

La mappatura di utenti e risorse non solo ti offre un quadro più chiaro dello stato attuale della tua rete, ma ti aiuta anche a determinare i passaggi successivi per mettere in atto la tua nuova policy di sicurezza.

Il modo più semplice per implementare un’architettura Zero Trust è partire da zero e riprogettare l’intera rete pensando allo Zero Trust. Tuttavia, un cambiamento così drastico non rappresenta una soluzione pratica per la maggior parte delle aziende, poiché la continuità è un altro fattore importante, come l’accesso costante, il servizio continuo e il funzionamento continuo. Ecco perché la maggior parte delle aziende sceglie una transizione graduale alla sicurezza Zero Trust.

Poiché non è possibile mettere in atto l’intero piano in una volta, è necessario stabilire priorità chiare per quali sistemi e risorse devono essere protetti per primi. A questo punto devi metterti nei panni di un potenziale hacker e considerare quali aree della tua rete rappresentano obiettivi di alto valore o possibili punti di ingresso.

3. Mettere in atto il piano

Il passo finale nel percorso verso la sicurezza Zero Trust è mettere in atto il tuo piano. Ma tutti i manager sanno che grandi cambiamenti come questo possono causare problemi e tensioni. Per garantire una transizione graduale, gli esperti consigliano di iniziare con la simulazione. Durante questa fase di test, tutti gli accessi alle risorse vengono verificati rispetto alla nuova politica di sicurezza e i risultati vengono registrati per una revisione futura. Tuttavia, agli utenti e ai servizi che non superano questi controlli aggiuntivi viene concesso l’accesso normale.

Puoi pensare a questo approccio come una sorta di prova che ti consente di chiarire ogni confusione e vedere se ti manca qualcosa di importante, come un’applicazione importante che non è in grado di accedere alla rete. Inoltre, concede al personale un po’ di tempo per abituarsi alle misure di sicurezza e ai controlli aggiuntivi.

In generale, l’implementazione della sicurezza Zero Trust non è un compito una tantum, ma un processo continuo che richiede rivalutazione e revisioni regolari. Anche dopo che la politica di sicurezza è entrata in vigore, dovresti continuare ad aggiornarla man mano che espandi la tua rete o apporti modifiche alla struttura.